Vulnerability: Brute Force - 무차별대입공격

로그인창을 보자마자 DVWA 아이디/비밀번호로 로그인 해봤는데 성공해서 너무 당황했다.

이미 답을 알아버렸지만 풀이과정이 중요하기 때문에 문제 목적에 맞게 풀어보았다.

아이디, 비밀번호를 123으로 해서 로그인 해보자.

Burp Suite로 요청을 intercept해보니 로그인 정보를 GET 방식으로 보내는 것을 확인할 수 있다.

POST가 아닌 GET 방식을 사용해서 아이디와 비밀번호가 그대로 노출된다.

또한 여러번 로그인에 실패해도 차단하지 않기 때문에 Brute Force 공격에 취약함을 알 수 있다.

Burp Suite로 intercept한 패킷을 Intruder로 보내서 무차별 대입을 해보자.

우선 username과 password만 Add로 포지션을 잡아주고 두개를 동시에 대입하기 위해 Attack type을 cluster bomb으로 설정한다.

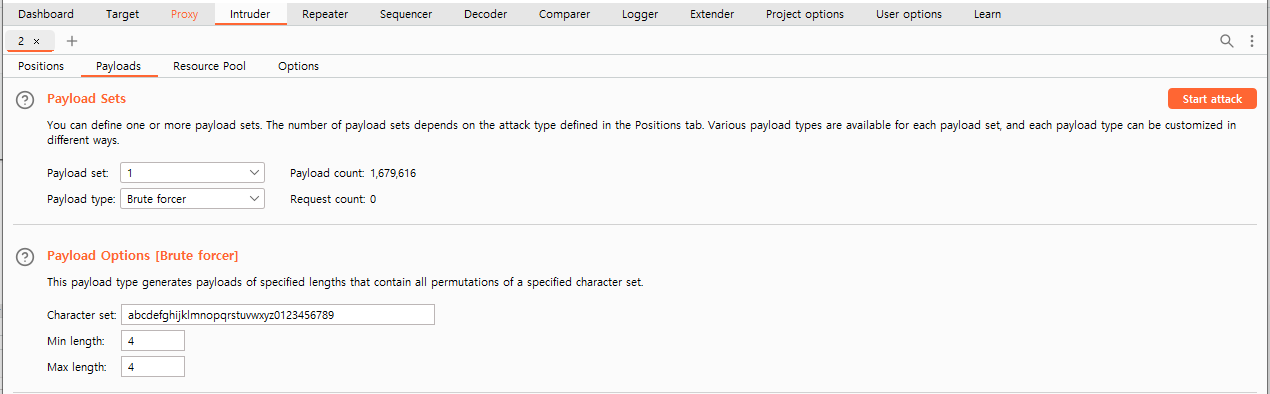

payload type을 Brute forcer로 설정하고 payload Options에서 최소, 최대 길이를 설정할 수 있는데 4글자로만 해도 payload count가 1,679,616이다.

비밀번호가 여덟자리이기 때문에 더 많은 시간이 걸릴 것이다.

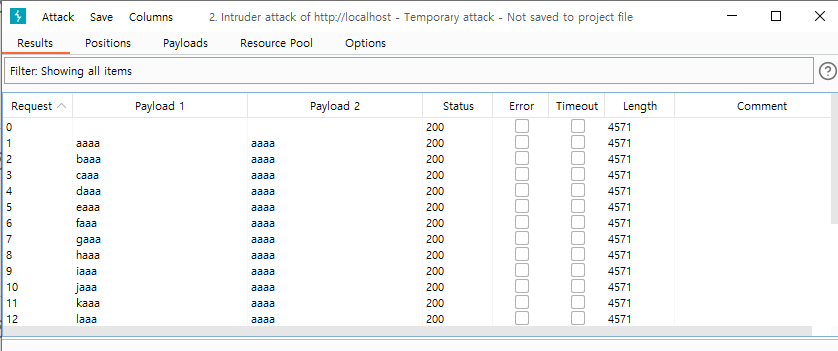

설정을 다하고 start attack을 누르면 값을 abcdefghijklmnopqrstuvwxyz0123456789 순차적으로 바꾸며 대입해준다.

Brute force가 진행되는 과정은 알았으니 실제로 아이디와 비밀번호를 맞췄을 때 다른 것들과 어떤 차이가 있을 지 확인해보자.

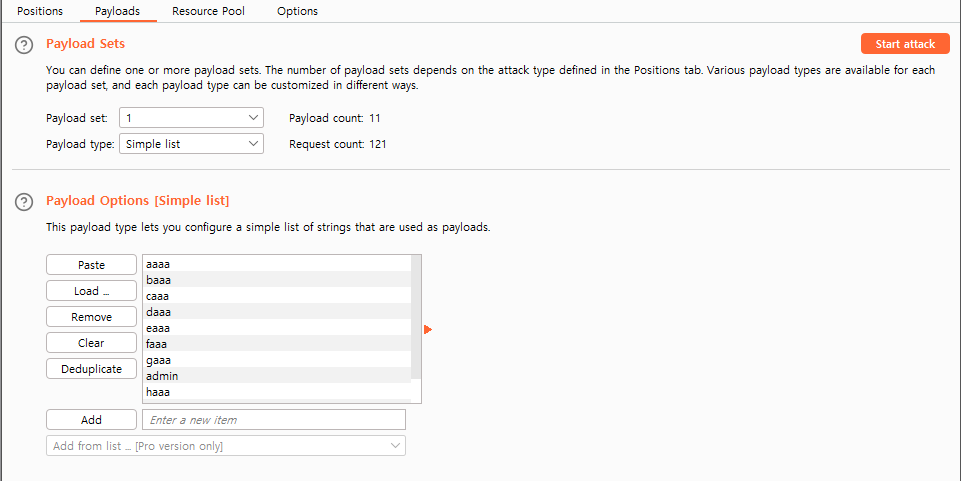

payload type을 simple list로 설정해서 대입시킬 리스트를 작성하고 start attack을 누른다.

admin/password일 때의 Length만 다른 것을 확인할 수 있다. 이는 패킷 길이로 로그인에 실패했을 때와 다르기 때문에 admin과 password가 맞다는 것을 알 수 있다.

'빡공팟(P4C)' 카테고리의 다른 글

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #CSRF (0) | 2022.10.23 |

|---|---|

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #Command Injection (0) | 2022.10.23 |

| 웹해킹트랙 5주차 과제 - DVWA 환경 구축 (0) | 2022.10.22 |

| 웹해킹트랙 4주차 과제 - 드림핵 웹해킹1 #Server Side Request Forgery(SSRF) (0) | 2022.10.19 |

| 웹해킹트랙 4주차 과제 - 드림핵 웹해킹1 #File Vulnerability (0) | 2022.10.19 |