DVWA(Damn Vulneravble Web Application) : 웹 취약점을 연구할 수 있도록 취약하게 설정되어 있는 웹 어플리케이션 서비스 환경

https://github.com/digininja/DVWA

GitHub - digininja/DVWA: Damn Vulnerable Web Application (DVWA)

Damn Vulnerable Web Application (DVWA). Contribute to digininja/DVWA development by creating an account on GitHub.

github.com

위 링크에서 다운로드하여 사용할 수 있다.

- zip파일 압축을 풀고 WAMP의 htdocs 폴더에 넣어준다.

- config폴더의 config.inc.php.dist파일 이름을 config.inc.php로 변경한다.

- config.inc.php를 열고,

db_user, db_password 부분을 수정한다.

db_password는 본인이 설정해둔 MySQL 비밀번호를 입력

ReCAPTCHA settings 부분을 수정한다.

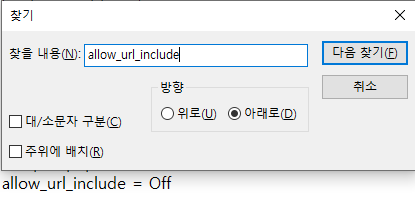

- WAMP의 php폴더에서 php.ini파일을 열고,

allow_url_include를 찾아 Off에서 On으로 수정

extension=gd를 찾아 앞에 세미콜론을 지워 활성화

- Apache Web Server를 Restart

-웹 브라우저에서 localhost/DVWA-master/setup.php에 접속

아래와 같이 모두 초록색 글씨로 설정이 다 되었으면 Create / Reset Database 버튼을 클릭

- 로그인 Username : admin / Password : password

- DVWA Security에서 레벨 조절가능

'빡공팟(P4C)' 카테고리의 다른 글

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #Command Injection (0) | 2022.10.23 |

|---|---|

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #Brute Force (0) | 2022.10.23 |

| 웹해킹트랙 4주차 과제 - 드림핵 웹해킹1 #Server Side Request Forgery(SSRF) (0) | 2022.10.19 |

| 웹해킹트랙 4주차 과제 - 드림핵 웹해킹1 #File Vulnerability (0) | 2022.10.19 |

| 웹해킹트랙 4주차 과제 - 드림핵 웹해킹1 #Command Injection (0) | 2022.10.19 |