728x90

반응형

Vulnerability: Content Security Policy (CSP) Bypass

소스코드를 확인해보면 Content-Security-Policy를 사용하여 하위 도메인에 대해서만 script가 작동되도록 하였다.

$headerCSP = "Content-Security-Policy: script-src 'self' https://pastebin.com hastebin.com www.toptal.com example.com code.jquery.com https://ssl.google-analytics.com ;"; // allows js from self, pastebin.com, hastebin.com, jquery and google analytics.https://pastebin.com가 무엇인가 찾아보니 사용자가 플레인 텍스트를 저장할 수 있는 웹 애플리케이션, 쉽게 말해 메모장을 웹으로 옮긴 서비스라고 한다.

다음과 같이 작성한 후 Create New Paste 버튼을 누른다.

스크립트가 작성이 되었다.

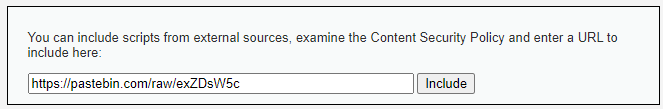

raw 버튼을 누르고 이동한 url을 복사하여 붙여넣는다.

include 버튼을 눌렀는데 작동이 되지 않았다.

이번엔 self로 스크립트를 실행시켜보자.

js파일을 만들어 해당 경로를 입력하고 include 버튼을 누른다

스크립트가 제대로 실행되는 것을 확인할 수 있다.

728x90

반응형

'빡공팟(P4C)' 카테고리의 다른 글

| 웹해킹트랙 6주차 과제 - DVWA Medium레벨 실습 (0) | 2022.10.30 |

|---|---|

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #JavaScript (0) | 2022.10.23 |

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #XSS(Stored) (0) | 2022.10.23 |

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #XSS(Reflected) (0) | 2022.10.23 |

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #XSS(DOM) (0) | 2022.10.23 |