Vulnerability: SQL Injection (Blind)

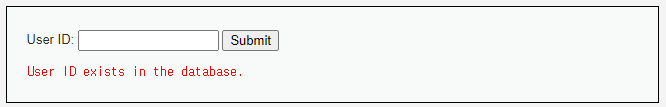

입력란에 1을 입력하면 ID가 존재한다고 알려준다.

이때 status code가 200인 것을 확인

1~5까지 존재한다고 알고있으므로 6을 입력해보면 예상대로 ID가 없다고 알려준다.

이때는 status code가 404로 확인된다.

이번에는 1' AND length(version())=1# 입력하여 데이터베이스 버전의 길이가 1인지 확인해보자.

아닌 것을 확인할 수 있다.

이제 Burp Suite의 Intruder로 버전의 길이를 알아보자.

1에 Add로 포지션을 잡아주고 Sniper로 설정한다.

payload type은 Numbers로 하고 1부터 50까지 1씩 증가하며 대입하도록 하였다.

Start attack 버튼을 누르고 기다려보자.

15에서 Status 코드가 200이므로 버전의 길이는 15이다.

이번에는 1'and substr(version(),1,1)='1'#를 입력해서 버전의 가장 앞글자가 1인지 확인해보자.

맞는 것을 확인할 수 있다.

Burp Suite으로 나머지 글자들을 찾아보자.

해당 패킷을 Intruder로 보내고 포지션을 잡아주고 Attack type은 Cluster bomb로 설정한다.

payload set 1는 각 자리를 지정하는 것이므로 Number range를 1부터 15로 설정한다.

payload set 2는 해당 자리에 어떤 값이 오는지 찾는 것으로 payload type을 Brute forcer로 하고 caracter set에 .을 추가해준다.

Start attack 버튼을 누르면 한 자리씩 값이 나오는데 이것을 이어보면

10.4.25-mariadb 인 것을 확인할 수 있다.

'빡공팟(P4C)' 카테고리의 다른 글

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #XSS(DOM) (0) | 2022.10.23 |

|---|---|

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #Weak Session IDs (0) | 2022.10.23 |

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #SQL Injection (0) | 2022.10.23 |

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #Insecure CAPTCHA (0) | 2022.10.23 |

| 웹해킹트랙 5주차 과제 - DVWA Low레벨 실습 #File Upload (0) | 2022.10.23 |